La Differenza tra Phishing e Social Engineering

Si parla spesso anche di phishing, ma qual'è la differenza rispetto al Social Engineering? Facciamo un pò di chiarezza.

Il Phishing è un attacco informatico specifico in cui i cybercriminali cercano di ingannare le vittime inducendole a rivelare informazioni sensibili, come password o numeri di carte di credito, fingendo di essere entità fidate come aziende o familiari. Questo tipo di attacco si manifesta comunemente tramite e-mail, SMS e telefonate. I criminali spesso creano un senso di urgenza, spingendo le vittime a fornire rapidamente le informazioni senza riflettere troppo.

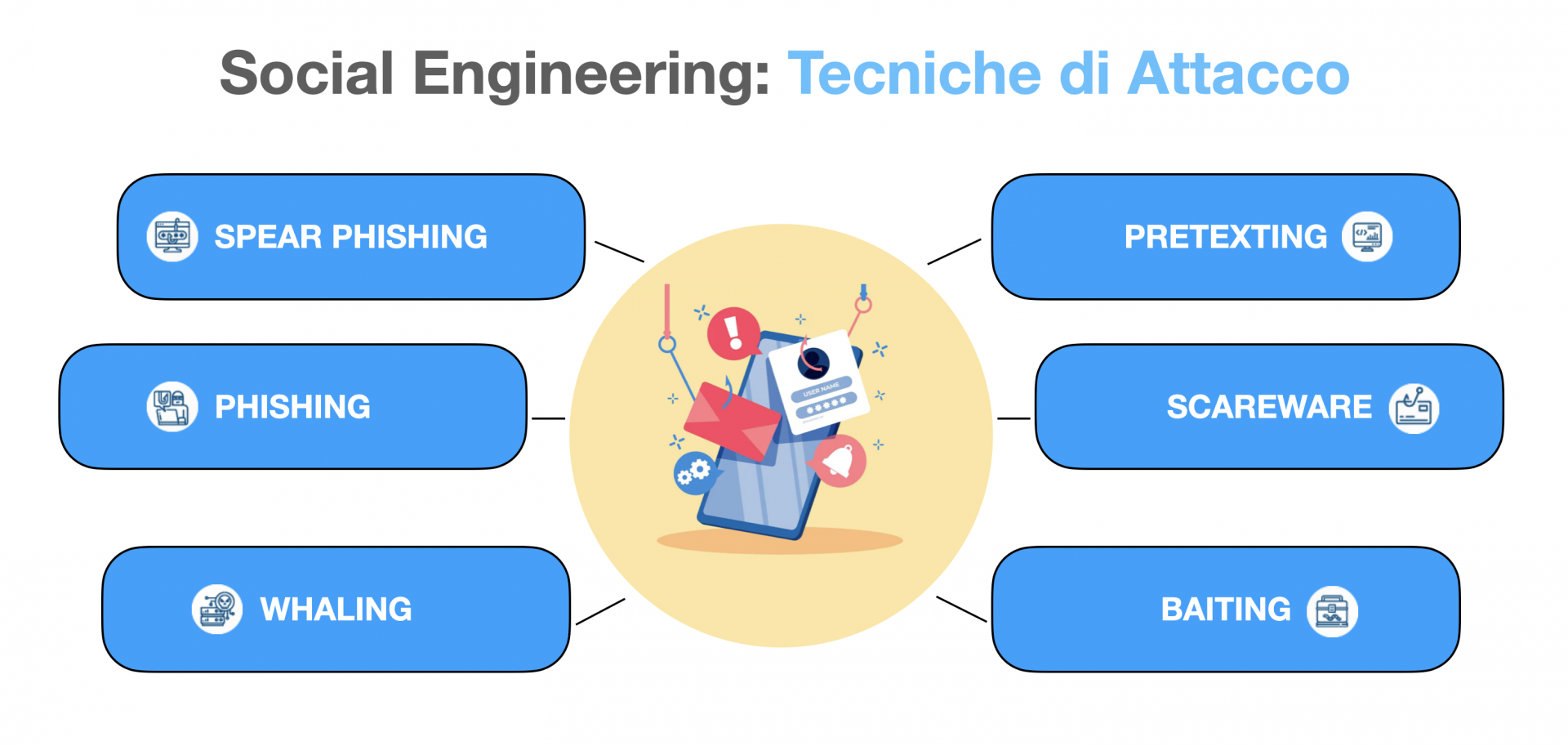

Il Social Engineering è una tecnica più ampia di manipolazione psicologica rispetto al phishing, utilizzata per indurre le persone a compiere azioni o rivelare informazioni riservate. Inoltre gli attacchi di social engineering possono avvenire sia online che di persona. Online, si presentano sotto forme diverse, come phishing, pretexting e scareware. Di persona, gli attacchi possono includere tentativi di accesso non autorizzato a luoghi riservati, con i malintenzionati che si spacciano per figure come corrieri o custodi. Il social engineering quindi sfrutta si più le debolezze umane piuttosto che le vulnerabilità tecniche dei sistemi come il phishing.

Per riassumere possiamo dire che le Differenze Chiave sono le seguenti:

- Il Phishing è un tipo specifico di attacco di social engineering, che utilizza canali digitali come e-mail, SMS e telefonate per ottenere informazioni sensibili. Si concentra su un metodo di inganno ben definito.

- Il Social Engineering comprende una gamma più ampia di tecniche di manipolazione psicologica. Mentre il phishing è una forma di social engineering, non tutti gli attacchi di social engineering sono phishing.

Quindi possiamo dire che il phishing è una sotto-categoria del social engineering, ma il social engineering include molte altre tattiche oltre al phishing.

Come difendersi dal social engineering: 6 consigli utili

Prendendo in considerazione l’ambito aziendale, dove spesso possono verificarsi questi crimini, è fondamentale che le aziende investano sull’informazione e sulla formazione dei propri dipendenti circa i rischi per la sicurezza personale e aziendale.

Conoscere bene i sistemi informatici e i dispositivi che si utilizzano per lo svolgimento delle mansioni, così come avere informazioni adeguate sulla sicurezza dei sistemi informatici aziendali, la sensibilizzazione del dipendente sono alcuni dei rimedi più importanti per evitare questo tipo di attacchi.

Qui abbiamo identificato 6 consigli utili per ridurre significativamente il rischio di subire attacchi di social engineering e proteggere meglio le vostre informazioni sensibili.

-

Verifica l'Identità del richedente:

- Prima di fornire informazioni sensibili o accedere a risorse critiche, verifica sempre l'identità del richiedente. Utilizza canali di comunicazione indipendenti per confermare richieste sospette.

-

Considera importanti la Formazione e la Consapevolezza:

- Educa te stesso e il personale sui vari tipi di attacchi di social engineering che abbiamo analizato: phishing, pretexting, baiting e tailgating. La consapevolezza è la prima linea di difesa.

-

Adotta Politiche di Sicurezza Rigide:

- Implementa politiche di sicurezza aziendale rigorose che includano protocolli per la gestione delle informazioni sensibili, l'accesso ai dati e la risposta agli incidenti di sicurezza.

-

Utilizza l'Autenticazione Multi-Fattore (MFA):

- Adotta l'autenticazione multi-fattore per proteggere gli account. MFA aggiunge un livello di sicurezza in più, rendendo più difficile per i malintenzionati accedere ai sistemi solo con una password.

-

Adotta politiche di Controllo Fisico e Logico degli Accessi:

- Limita l'accesso fisico agli edifici e agli uffici con badge di identificazione e controlli di sicurezza. Assicurati che l'accesso logico ai sistemi sia basato su necessità operative e periodicamente rivisto.

-

Segnala Attività Sospette:

- Incoraggia la segnalazione immediata di qualsiasi attività sospetta o comportamento anomalo. Avere un processo chiaro per la segnalazione e la gestione delle potenziali minacce può aiutare a rispondere rapidamente e prevenire danni.

La diffusione di una cultura della sicurezza all’interno dell’azienda, la formazione sugli aspetti più tecnici e l’invito a diffidare in caso di richieste sospette sono fondamentali per mettere i dipendenti nelle condizioni di non cadere in questi tranelli informatici che spesso si risolvono in una perdita economica per l’azienda.

Quanto ai singoli sono validi i principali accorgimenti che si devono adottare per evitare le truffe informatiche. Aggiornare i sistemi operativi e gli antivirus, dubitare di e-mail e di ogni altro tipo di comunicazione che desti sospetto – controllando ad esempio il mittente -, verificare se le comunicazioni che riceviamo sono affidabili e non cliccare a priori su qualsiasi link che ci viene inviato sono difese sempre valide per mettersi al riparo da questi cyber crimini.

Il social engineering è una forma di attacco complessa da cui può essere molto complicato difendersi e una minaccia sempre più diffusa per la sicurezza online di persone e imprese. L'Agenzia Investigativa Dogma è specializzata nei vari contesti, in cui può agire l'ingegneria sociale: la cybersecurity, le truffe online, l'accesso non autorizzato a sistemi o strutture fisiche e il campo dell'intelligence.

Autore: Dimitri Russo

Amministratore Delegato Dogma S.p.A.